Wie genau Risikomanagement in der Institution funktioniert

Das Risikomanagement gehört in der ISO 27001 zu einem der wichtigsten Schritte, bildet dieses doch die Grundlage für die gesamtheitliche Informationssicherheit in der Institution. Mithilfe des Risikomanagements erhält die Institution einen umfangreichen Überblick über die kritischen Assets und mögliche Schäden, welche durch einen Informationssicherheitsvorfall entstehen können. Dies hilft der Institution also an der richtigen Stelle die richtigen Maßnahmen zu definieren und damit die kritischsten Assets zu schützen.

Im Rahmen der ISO 27001 wird das Risikomanagement lediglich mit den formalen Anforderungen definiert, die Institution ist letztlich frei in der Wahl der Methodik. Wie immer in der ISO 27001 gilt auch hier, dass die Methodik nachvollziehbar dokumentiert sein muss.

Etablierte Methodik

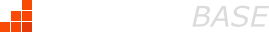

Eine bereits etablierte Methodik für das Risikomanagement sieht fünf Phasen vor, welche in regelmäßigen Abständen wiederholt werden müssen. Diese Vorgehensweise passt typischerweise auf die meisten Unternehmen.

Definition der Methodik

Am Anfang des Risikomanagements ist die entsprechende Methodik zu bestimmen und auszuarbeiten. Dabei sollten die oben genannten fünf Phasen berücksichtigt und beschrieben werden. In der Methodik ist ebenfalls zu hinterlegen, wie die Überwachung und Überprüfung der identifizierten Risiken sowie deren Kommunikation an die Leitung erfolgt. In den vorherigen Teilen haben wir bereits einige Aspekte zum Thema Risikomanagement angesprochen, hiervon kann z. B. auch die Risikomatrix in die Methodik eingearbeitet und dokumentiert werden.

Die Beschreibung des Risikomanagementprozesses hat so zu erfolgen, dass jederzeit - auch der Auditor - nachvollziehen kann, wie die Bewertung der Risiken erfolgt. Deshalb ist es hier auch wichtig, dass die Matrix mit der Beschreibung ebenfalls ein Bestandteil der Dokumentation ist.

Identifikation der Risiken

Die Identifizierung der möglichen Risiken ist für den weiteren Prozess von höchster Bedeutung, wenngleich dieser auch mit einer der komplexesten ist. Hierbei ist es wichtig, dass alle Unternehmensbereiche eingebunden werden, nur so können alle Bereiche auch vollumfänglich berücksichtigt werden. Sprechen Sie daher mit z. B. den Abteilungsleitern oder Fachverantwortlichen, ziehen Sie auch die Asset-Owner selbst für ein Interview heran.

Identifizierung der Assets

Die Identifikation von schützenswerten Assets kann oftmals eine große Herausforderung darstellen, nutzen Sie daher alle dokumentierten Informationen wie z. B. eine bestehende Assetliste, eine Prozesslandkarte oder führen Sie Interviews mit den Fachbereichen durch. Auch Ihre IT-Abteilung kann mit einem Netzwerkscan erste aufschlussreiche Informationen zur Verfügung stellen.

Versuchen Sie möglichst alle Erkenntnisse in eine bereinigte Liste zu überführen, sodass Sie nicht mehrfach das gleiche Asset bewerten oder ein wichtiges Asset übersehen.

Die so ermittelten Assets sollten nun mittels der drei Schutzziele (CIA) bewertet werden. Das BSI empfiehlt hierfür, drei Schutzbedarfskategorien zu nutzen:

-

normal: Die Schadensauswirkungen sind begrenzt und überschaubar.

-

hoch: Die Schadensauswirkungen können beträchtlich sein.

-

sehr hoch: Die Schadensauswirkungen können ein existentiell bedrohliches, katastrophales Ausmaß erreichen.

Durch dieses vorgehen werden Sie automatisch erkennen, wie relevant ein Asset für das Unternehmen tatsächlich ist oder auch nicht. Je kritischer ein Asset ist, desto schützenswerter wird es dadurch.

Sollte Ihre Assetliste sehr umfangreich sein, kann dies natürlich einiges an Zeit in Anspruch nehmen. Die Bewertung der Assets und Schutzziele sollte - trotz der hohen zeitlichen Anforderung - jedoch immer gemeinsam mit dem Fachbereich oder dem Asset-Owner erfolgen, nur so ist sichergestellt, dass alle Aspekte ausreichend berücksichtigt wurden.

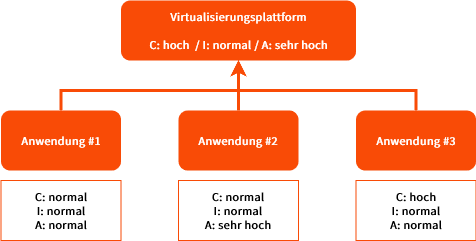

Es bietet sich unter Umständen jedoch auch an, die Methodik anzupassen und so z. B. mit einem Vererbungsprozess oder Hierarchien zu arbeiten. Der Schutzbedarf für eine Virtualisierungsplattform könnte z. B. nach dem Maximalprinzip erfolgen. Hierbei betrachten Sie die einzelnen virtuellen Maschinen bzw. die Anwendungen, welche auf diesen betrieben werden. Die jeweils höchste Bewertung in den Schutzzielen wird automatisch auf das gesamte System vererbt. Haben Sie also z. B. eine Anwendung von hundert, welche bei der Verfügbarkeit mit "sehr hoch" bewertet wurde, so erhält automatisch die gesamte Plattform diese Bewertung.

ACHTUNG: Durch das Maximalprinzip erreicht man auf allen Ebenen einen optimalen Schutz der Information, dies kann jedoch auch dazu führen, dass darunter liegende Ebenen zu stark geschützt werden bzw. müssen. Es kann jedoch auch vorkommen, dass das Maximalprinzip nicht ausreicht, wird z. B. ein Server-System für den Großteil der Anwendungen im Unternehmen genutzt, ist es sogar möglich, dass der individuelle Schutzbedarf dieses System aufgrund des Kumulationseffekt sogar höher wiegt als durch die Vererbung bestimmt. In der Praxis sollte daher eine individuelle Bewertung der Assets durchgeführt werden, so vermeidet man, dass ein Asset einen zu hohen oder zu geringen Schutzbedarf hat. Behalten Sie diesen Hinweis im Hinterkopf, wenn Sie nach dem Maximalprinzip arbeiten.

Bedrohungen und Maßnahmen identifizieren

Über die letzten Jahre sind bereits einige Best Practice-Kataloge entstanden, welche als Grundlage herangezogen werden können. Als Bedrohungskatalog eignet sich z. B. die ISO 27005 oder das BSI IT-Grundschutz Kompendium. Als Maßnahmenkataloge kann die bekannte ISO 27002 unterstützen oder auch die CIS Controls 8 herangezogen werden.

Nach Bedarf können aber auch eigene Bedrohungsszenarien entwickelt werden oder Maßnahmen definiert werden, welche im Kontext zur eigenen Institution stehen.

Abweichungen Identifizieren

Nutzen Sie die Gap-Analyse um Abweichungen in Ihrer Institution in den Informationssicherheitsanforderungen zu finden. Dazu können Sie z. B. Interviews führen oder ein Audit durchführen. Nicht erfüllte Anforderungen können ein großes Risiko für die Institution darstellen.

Die so aufgedeckten Abweichungen können zudem in einer Bedrohungsanalyse auf relevant untersucht werden. So können Lücken in der Absicherung der Assets vermieden werden.

Risikoinventar

Insbesondere mithilfe der Bedrohungskataloge haben Sie einige Risiken für Ihre Assets identifizieren können, diese Risiken müssen mit entsprechenden Maßnahmen auch behandelt werden. Nehmen Sie die Risiken, das betreffende Asset und auch die Maßnahme in das Risikoinventar auf (vergleichbar mit der Assetliste). Damit erhalten Sie nun die Gesamtübersicht über alle möglichen Risiken und deren Maßnahmen, welche die Institution maßgeblich gefährden.