Etablieren eines Managementsystems

Unternehmen stehen heute vor immer neuen Herausforderungen und suchen daher strukturierte Möglichkeiten, um diese Herausforderungen erfolgreich zu meistern. Oftmals wird dieses Vorhaben von gesetzlichen Auflagen (z. B. dem IT-Sicherheitsgesetz oder kurz IT-SiG) oder von Kunden getrieben. Aufgrund der gestiegenen Cyber-Gefährdungen sehen sich Unternehmen aber selbst ebenfalls dazu gezwungen, die Informationssicherheit zu erhöhen. So kann also die Anforderung an eine höhere Informationssicherheit aus unterschiedlichen Beweggründen erfolgen.

Unternehmen, welche bisher über kein Managementsystem verfügten, starten zumeist mit einem Informationssicherheitsmanagementsystem oder kurz auch nur ISMS. Gerade Unternehmen aus dem produzierenden Gewerbe haben bereits eine ISO 9001, welche ein Qualitätsmanagementsystem, kurz QMS, etabliert hat. Diese Systeme lassen sich kombinieren und werden dann nur noch Integriertes Managementsystem (IMS) genannt. Diese Konzepte sind daher individuell und flexibel auf das Unternehmen anpassbar, auch die Anforderungen der PCI-DSS oder TÜV Saarland TEKIT-Zertifizierung können hier integriert werden.

Wie bereits im ersten Teil unserer Serie angemerkt, ist ein Asset nicht nur ein IT-System. Die zu schützende Information kann dabei auf physischen oder digitalen Medien gespeichert sein oder verarbeitet werden. Diese Assets sind immer in Bezug auf die drei Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit zu betrachten und zu schützen. Um die Assets angemessen zu schützen, werden mit dem ISMS entsprechende Regeln, Prozesse und Maßnahmen definiert, welche dabei in der gesamten Organisation gesteuert, aufrechterhalten, kontrolliert und kontinuierlich verbessert werden. Die im ISMS definierten Maßnahmen werden über alle Unternehmensbereiche geführt, um die möglichen Risiken, welche auf die Assets wirken, direkt an der Basis abzuschwächen oder zu vermeiden. So wird nicht nur die IT-Abteilung, sondern bspw. auch die Personalabteilung, einbezogen.

Die Informationssicherheit betrifft jeden im Unternehmen, daher ist es auch wichtig, dass alle Mitarbeiter hieran mitwirken und einbezogen werden. Nur so kann die Informationssicherheit erfolgreich im Unternehmen etabliert und gelebt werden.

Das Rad nicht neu erfinden, sondern Blaupausen nutzen

Grundsätzlich kann das Management der Informationssicherheit völlig frei erfolgen und auf einer Vielzahl verschiedener Normen, Best Practices und Erfahrungen basieren. Das hat jedoch entscheidende Nachteile, solch ein System wäre in der Regel nicht anerkannt und ist nicht auditierbar – wenngleich es womöglich ein ähnliches Schutzniveau erreicht. Der Vorteil z. B. von der ISO/IEC 27001:2022 ist das strukturierte und identische Vorgehen über alle zertifizierten Unternehmen hinweg. Ist ein Unternehmen nach ISO 27001 zertifiziert, kann davon ausgegangen werden, dass dieses ein erhöhtes Schutzniveau hat.

Das BSI IT-Grundschutzkompendium steht Ihnen im Gegensatz zur Norm ISO 27001 auch kostenfrei zu Verfügung. Dabei basiert das BSI IT-Grundschutzkompendium in den Grundzügen auf der ISO 27001 und ist dahingehend ebenfalls zertifizierbar. Das BSI IT-Grundschutzkompendium hat jedoch im Gegensatz zur ISO 27001 einen klar definierten Anforderungskatalog, die Anforderungen teilen sich dabei in Basis, Standard und dem erhöhten Schutzbedarf auf. Um nach dem BSI IT-Grundschutz zertifiziert zu werden, ist mindestens die Umsetzung der Basis und Standard-Anforderungen verpflichtend. Dank der definierten Anforderungen haben Sie einen klaren Leitfaden und eine umfangreiche Hilfe zur Verfügung, welche die Umsetzung deutlich erleichtert. Auch können Sie so genau bestimmen, welche Anforderungen Ihr Dienstleister umgesetzt haben muss, wenn er nach IT-Grundschutz zertifiziert ist.

Bei den Zertifizierungen ist jedoch Vorsicht geboten, hier sollte darauf geachtet werden, dass die Zertifizierung von einer DAkkS-akkreditierten Stelle durchgeführt wurde. Sie sollten ebenfalls darauf achten, dass der Geltungsbereich der Zertifizierung alle relevanten Unternehmensbestandteile umfasst. Lässt ein Rechenzentrum nur den Zutritt zum Rechenzentrum zertifizieren, wird dies in der Regel nicht ausreichen, um die Anforderungen der eigenen Zertifizierung zu erfüllen.

Was Managementsysteme gemeinsam haben

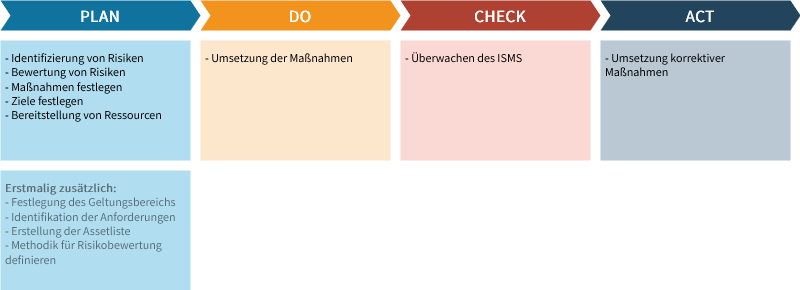

In der Regel basieren alle Managementsysteme auf dem Prinzip des PDCA-Zykluses (auch Deming-Kreis oder Shewhart-Zyklus), dabei ist es gleich, ob es die ISO 9001, ISO 27001 oder der BSI IT-Grundschutz ist. Der PDCA-Zyklus umschreibt dabei das Vorgehen eines kontinuierlichen Verbesserungsprozesses.

Im PDCA-Zyklus unterscheiden sich die Aufgaben bei PLAN je nach Einführungsstatus. Bei der Initialisierung des ISMS sind zusätzliche Schritte nötig, hat man den ersten Zyklus durchlaufen, fallen diese weg.

PLAN (bei Einführung): Es müssen der Geltungsbereich, die Anforderungen und die Verantwortlichkeiten definiert werden. Hierbei ist auch die Unterstützung und das Engagement der Führungskräfte sicherzustellen. Zusätzlich erfolgen noch die Schritte aus "PLAN (fortlaufend)".

PLAN (fortlaufend): Risiken müssen regelmäßig identifiziert und bewertet werden, es werden dazu Maßnahmen und Ziele festgelegt. Ressourcen müssen bestimmt werden.

DO: Das ISMS wird in der Organisation implementiert und vorangetrieben, es gibt regelmäßige Awareness-Trainings für die Mitarbeitenden.

CHECK: Alle Unternehmensprozesse müssen genau analysiert und geprüft werden. Dazu dienen neben KPIs auch eigene Feststellungen oder die der Mitarbeitenden. Das Risikomanagement identifiziert Risiken und bewertet diese gemäß der festgelegten Vorgehensweise.

ACT: Identifizierte Risiken oder Prozessabweichungen werden nun korrektiv behandelt. Die definierten Ziele des ISMS werden an die ggf. neuen Anforderungen des Unternehmens angepasst.

Umzusetzende Maßnahmen sind in der ISO 27001 im Annex (dem Anhang) der Norm definiert und werden in der ISO 27002 konkretisiert. Im BSI IT-Grundschutz sind diese direkt in den Bausteinen enthalten. Bei der ISO 27001 wird mittels der SoA (Statement of Applicability) identifiziert, welche von der Norm geforderten Maßnahmen auf die Organisation anzuwenden sind. Entsprechende Maßnahmen können ausgeschlossen werden, wenn diese z. B. im Widerspruch zu den geltenden gesetzlichen Anforderungen stehen oder die Organisation eine betreffende Tätigkeit nicht ausführt.

Sie möchten weitere Informationen zum Thema Informationssicherheit oder einen Beratungstermin vereinbaren? Dann hier entlang: Beratung zu ISO-Normen.