Wie Informationssicherheit funktioniert, in kurz – ein paar Grundlagen

Bei Informationssicherheit denkt man in der Regel zuerst an den Schutz der IT-Infrastruktur und bezieht es häufig nur auf die IT-Sicherheit. Doch ist die IT-Sicherheit lediglich ein Teil-Aspekt der Informationssicherheit, welche sich allgemein um den Schutz der Informationen kümmert, egal ob in physischer (z. B. Papier) oder digitaler Form (z. B. die Text-Datei auf dem Desktop). Die IT-Sicherheit hingegen bezieht sich auf den Schutz der technischen Systeme als solche. Die Informationssicherheit geht stellenweise zwar Hand in Hand mit dem Datenschutz, doch ist der Datenschutz separat zu betrachten - kann jedoch in ein IMS (Integriertes Management System) integriert werden.

Was konkret ist nun die Informationssicherheit?

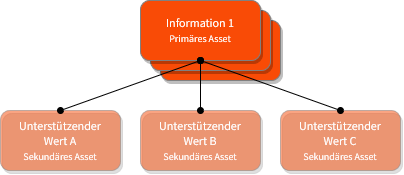

Grundsätzlich besteht das Ziel der Informationssicherheit darin, die wertvollsten Güter des Unternehmens in Form von Informationen oder Daten selbst abzusichern. Der Verlust sensibler Informationen kann für das Unternehmen weitreichende Folgen haben und stellt damit eine existenzielle Bedrohung dar. Für Unternehmen ist es also essenziell, entsprechende primäre (z. B. Prozesse oder Informationen selbst) und sekundäre Assets (z. B. das IT-System, welches die Information speichert, oder die Software, welche die Verwaltung ermöglicht) gegen Diebstahl, Missbrauch oder auch Zerstörung zu schützen.

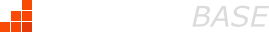

CIA – gemeint ist nicht die US-Behörde, sondern die Schutzziele

Die Informationssicherheit baut auf drei grundlegenden Schutzzielen auf, die oft mit CIA abgekürzt werden. Dabei steht C für "Confidentiality", also Vertraulichkeit, das I für "Integrity", also die Integrität, und das A für "Availability", die Verfügbarkeit. Die Begriffe sind dabei wie folgt definiert:

Vertraulichkeit (Confidentiality): Diese Informationen dürfen nur von berechtigten Personen eingesehen oder bearbeitet werden. Hierzu sind Maßnahmen wie z. B. ein Kryptokonzept, die Dokumentenklassifizierung und Rollen- sowie Berechtigungskonzepte erforderlich.

Integrität (Integrity): Die Informationen sind so gespeichert und verwaltet, dass diese in ihrem Ursprung nicht verändert werden. Hierzu ist z. B. eine Storage-Lösung mit automatischer Integritätsprüfung erforderlich.

Verfügbarkeit (Availability): Die Verfügbarkeit der Informationen ist für die berechtigten Personen jederzeit möglich. Hierzu ist es z. B. erforderlich, entsprechende Redundanz- oder Backup-Konzepte zu erstellen.

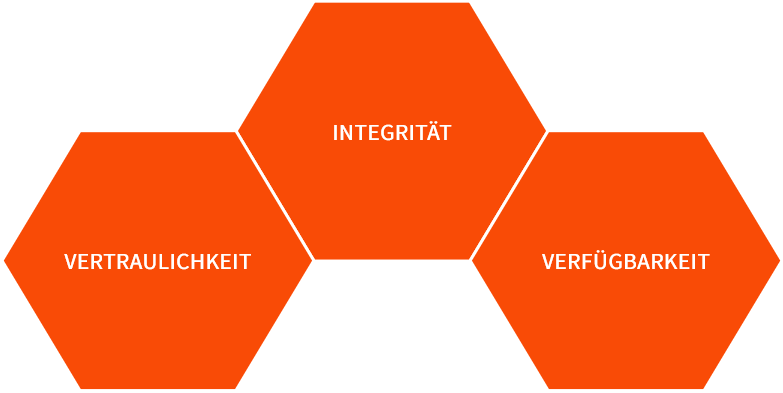

In den letzten Jahren haben sich jedoch noch erweiterte Schutzziele etabliert, das wären "Verbindlichkeit, Zurechenbarkeit und Authentizität". Unter Verbindlichkeit wird dabei verstanden, dass eine Person die eigenen Handlungen nicht abstreiten kann. Die Zurechenbarkeit ergänzt das Ganze durch die eindeutige Identifizierung der handelnden Person. Die Authentizität hinterfragt dabei, ob eine Information auch als vertrauenswürdig bzw. echt eingestuft werden kann.

Was war gleich ein Asset und wie ist damit zu verfahren?

Unter Assets werden häufig nur die Serversysteme, Laptops oder Bildschirme verstanden. Im Kontext der Informationssicherheit spricht man aber in der Regel von primären und sekundären Assets. Die primären Assets sind dabei die Informationen selbst, wie z. B. die Prozessbeschreibung oder auch das Wissen des Geschäftsführers. Die sekundären Assets unterstützen die primären, das kann z. B. in der Form von Hardware erfolgen, von einem System zur Verwaltung (z. B. eine Art Wiki) oder auch dem Gebäude.

In erster Linie sind also die primären Assets das Ziel der Informationssicherheit, da aber z. B. Prozesse oder Rezepte in der Regel auf IT-gestützten Systemen gespeichert sind, geht der Schutz der primären Assets auch mit dem Schutz der sekundären einher. Beides spielt also in der Kombination eine erhebliche Rolle und muss daher immer im Gesamtkontext verstanden werden.

Assets, ganzgleich ob als IT-Asset (also klassische Aufzählung der physischen Server) oder im Sinne der Informationssicherheit, müssen einem Verantwortlichen, dem so genannten "Asset-Owner", zugewiesen sein. Der Asset-Owner ist dafür verantwortlich, dass eine angemessene Klassifizierung des Assets erfolgt, dass diese regelmäßig im Sinne eines Rollen- und Berechtigungskonzeptes geprüft werden und zuletzt auch für die Identifizierung von Risiken, welche auf das Asset wirken könnten.

Ist Informationssicherheit also ein No-Brainer? Mitnichten!

Eigentlich sollte ein Unternehmen maßgeblich an dem Schutz seiner Informationen interessiert sein, nicht nur weil es rechtlich eh zur Einhaltung der geltenden Gesetze verpflichtet ist. Gelangen wertvolle Informationen des Unternehmens in falsche Hände, ist die Androhung eines hohen Bußgeldes oft noch das kleinere Übel, viel schwerer wiegt hier der Imageverlust und der damit verbundene nachhaltige Schaden der eigenen Marke. Die Informationen könnten aber auch dazu geeignet sein, ein ähnliches Produkt abzubilden, mögliche Schwachstellen in den ausgelieferten Produkten zu finden oder den Geschäftsbetrieb massiv und nachhaltig zu stören. Es können damit nicht nur ganze Produktionsstätten lahmgelegt werden, sondern auch wertvolle Ressourcen oder IT-Systeme unbrauchbar gemacht werden. Wurden Datenbestände erst mal verändert, ist die Integrität dieser Daten nicht mehr gewährleistet. Es gibt heute eine Vielzahl an Bedrohungsszenarien, die alle unterschiedlichste Ziele verfolgen und Auswirkungen auf das Unternehmen haben.

Insbesondere der wachsende Trend von Home Office sowie mobilem Arbeiten eröffnet weitere Angriffsvektoren, wenn nicht z. B. BYOD (bring your own device) verboten ist oder andere technische Maßnahmen (z. B. Containerlösung auf dem privaten Gerät des Mitarbeiters) umgesetzt wurden. Die Sicherheit des Laptops kann das Unternehmen gar nicht bewerten, der Mitarbeiter könnte also auch mit einem bereits verseuchten Laptop auf die Unternehmensdaten zugegriffen haben.

Der Ukraine-Konflikt hat aufgezeigt, dass Kriege schon lange nicht mehr nur physisch auf dem Schlachtfeld stattfinden, sondern auch in Desinformationskampagnen münden oder in Hackerangriffen auf die gegnerische Infrastruktur. Auch technische Lösungen, die in den letzten Jahren entwickelt wurden, wie z. B. Motorräder mit Elektromotor zum Ausspähen feindlicher Linien oder ferngesteuerte Drohnen und Boote werden hier genutzt. Angreifer werden heute auf verschiedenen Ebenen sehr kreativ, weshalb die Informationssicherheit in Unternehmen auch ein fortwährender Prozess ist und kein endendes Projekt darstellt.

Trotz steigender Angriffe auf Unternehmen wird die Informationssicherheit in vielen Unternehmen immer noch nicht verstanden und erhält nicht die nötige Akzeptanz durch das Management. Neben Budget ist auch ausreichend Personal nötig, wenn Rechenzentrenbetreiber einem ISB nur eine 25-Prozent-Stelle zuordnen, trotz hoher Anzahl an Aufwendungen für externe und interne Audits, ist das Thema Informationssicherheit im Management noch nicht in ausreichender Qualität angekommen!

Sie möchten weitere Informationen zum Thema Informationssicherheit oder einen Beratungstermin vereinbaren? Dann hier entlang: Beratung zu ISO-Normen.